Este capítulo proporciona una descripción general para el uso de Firewall para equipos AVL338.

Resumen #

Se utilizan de Linux estándar como su firewall , que usa cadenas y políticas de enrutamiento para facilitar el control sobre el tráfico entrante y saliente.

Si tiene problemas para encontrar esta página o algunos de los parámetros descritos aquí en la WebUI de su dispositivo, debe activar el modo “WebUI avanzada” . Puede hacerlo haciendo clic en el botón “Básico” debajo de “Modo”, que se encuentra en la esquina superior derecha de la WebUI.

Ajustes generales #

La sección General Settings se utiliza para configurar las políticas principales del firewall del dispositivo. La siguiente figura es un ejemplo de la sección Configuración general y la siguiente tabla proporciona información sobre los campos contenidos en esa sección:

| Campo | Valor | Descripción |

|---|---|---|

| Drop invalid packets | off| on; predeterminado: desactivado | Si está habilitado, se realizará una acción de “Drop” en los paquetes que se determine que no son válidos. |

| Automatic helper assignment | off | on; predeterminado: activado | Asigna automáticamente asistentes de control de tráfico según el puerto y el protocolo de tráfico. Si está desactivado, se pueden seleccionar ayudantes de control para cada zona. |

| Input | Reject | Drop | Aceptar; predeterminado: Reject | Acción predeterminada * de la cadena INPUT si un paquete no coincide con ninguna regla existente en esa cadena. |

| Output | Reject | Drop | Aceptar; predeterminado: Accept | Acción predeterminada * de la cadena OUTPUT si un paquete no coincide con ninguna regla existente en esa cadena. |

| Forward | Rejectr | Drop | Aceptar; predeterminado: Reject | Acción predeterminada * de la cadena FORWARD si un paquete no coincide con ninguna regla existente en esa cadena. |

* Cuando un paquete pasa por una cadena de firewall, se compara con todas las reglas de esa cadena específica. Si ninguna regla coincide con dicho paquete, se realiza una Acción correspondiente (Drop, Reject o Accept):

- Accept : el paquete puede continuar con la siguiente cadena.

- Drop : el paquete se detiene y se elimina.

- Reject : el paquete se detiene, se elimina y, a diferencia de Drop, se envía un mensaje de rechazo a la fuente de donde proviene el paquete.

Descarga de enrutamiento/NAT #

Routing/NAT Offloading se utiliza para activar o desactivar la descarga de flujo de software.

El dispositivo comprueba si se conoce el flujo (secuencia de paquetes relacionados) recibido y empaquetado. Los paquetes de flujo desconocido se reenvían a la pila de red. Mientras tanto, si se conoce el flujo, se aplica NAT (si coincide) y el paquete se reenvía al puerto de destino correcto. Este proceso se denomina descarga de flujo de software .

| Campo | Valor | Descripción |

|---|---|---|

| Routing/NAT Offloading | off | on; predeterminado: desactivado | Activa o desactiva Routing/NAT Offloading |

Zonas #

La sección Zonas se usa para administrar las políticas de reenvío de tráfico predeterminadas entre diferentes zonas de dispositivos. La siguiente figura es un ejemplo de la sección Zonas y la siguiente tabla proporciona información sobre los campos contenidos en esa sección:

Puede cambiar la configuración de una zona desde esta página interactuando con las entradas en la tabla de zonas. Para una configuración más detallada, haga clic en el botón que parece un lápiz junto a una zona:

Zonas: General Settings #

| Campo | Valor | Descripción |

|---|---|---|

| Name | string; predeterminado: new zone | Un nombre personalizado para la zona. Se utiliza para facilitar la gestión. |

| Input | Reject | Drop| Accept; predeterminado: Accept | Política predeterminada para el tráfico que ingresa a la zona. |

| Output | Reject | Drop | Accept; predeterminado: Accept | Política predeterminada para el tráfico que se origina y sale de la zona. |

| Forward | Reject | Drop | Accept; predeterminado: Reject | Política por defecto para el tráfico reenviado entre las redes pertenecientes a la zona. |

| Masquerading | off | on; predeterminado: desactivado | Activa o desactiva el enmascaramiento. MASQUERADE es un objetivo de iptables que se puede usar en lugar del objetivo SNAT (NAT de origen) cuando la IP externa de la interfaz de red no se conoce en el momento de escribir la regla (cuando la interfaz obtiene la IP externa de forma dinámica). |

| MSS clamping | off | on; predeterminado: desactivado | Activa o desactiva la sujeción MSS. La sujeción de MSS es una solución que se utiliza para cambiar el tamaño máximo de segmento (MSS) de todas las conexiones TCP que pasan a través de enlaces con una MTU inferior al valor predeterminado de Ethernet de 1500. |

| Covered networks | interfaces de red); predeterminado: ninguno | Red o redes que pertenecen a la zona. |

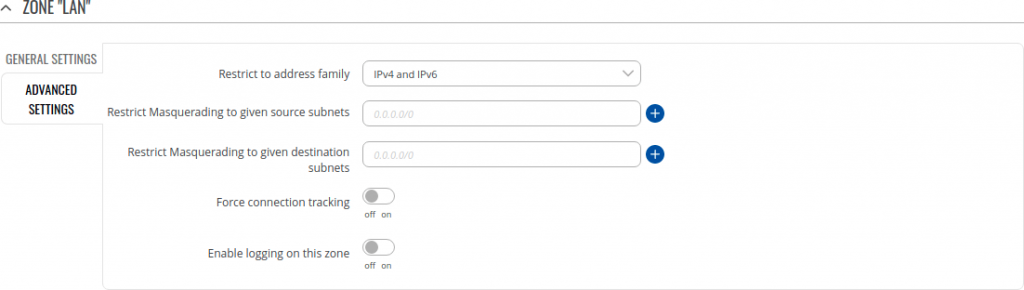

Zonas: Configuración avanzada #

| Campo | Valor | Descripción |

|---|---|---|

| Restringir para dirigirse a la familia | IPv4 e IPv6 | Solo IPv4 | solo IPv6; predeterminado: IPv4 e IPv6 | Familia de direcciones IP a la que se aplicará la regla. |

| Restringir el enmascaramiento a subredes de origen dadas | red/subred; predeterminado: ninguno | Se aplica el enmascaramiento solo a la red/subred de origen especificada. |

| Restringir el enmascaramiento a subredes de destinos determinados | red/subred; predeterminado: ninguno | Se aplica enmascaramiento solo a la red/subred de destino especificada. |

| Forzar seguimiento de conexión | apagado | en; predeterminado: desactivado | Siempre mantiene la información del estado de la conexión (NUEVA, ESTABLECIDA, RELACIONADA). |

| Habilitar inicio de sesión en esta zona | apagado | en ; predeterminado: desactivado | Registra los paquetes que cumplen esta regla. |

| Limitar mensajes de registro | entero/minuto; predeterminado: ninguno | Limite la cantidad de mensajes que se pueden registrar en el lapso de 1 minuto. Por ejemplo, para registrar 50 paquetes por minuto, use: 50/minuto . |

| Ayudantes de seguimiento | Proto de copia de seguridad y archivado de Amanda (AMANDA) | Seguimiento de conexión pasiva FTP (FTP) | Seguimiento de prototipos RAS (RAS) | Seguimiento de prototipos Q.931 (Q.931) | Seguimiento de conexión IRC DCC (IRC) | Seguimiento de difusión del servicio de nombres NetBIOS (NETBIOS-NS) | Seguimiento de conexión VPN PPTP (PPTP) | Seguimiento de conexión SIP VoIP (SIP) | Seguimiento de conexión de monitoreo SNMP (SNMP) | Seguimiento de conexión TFTP (TFTP); predeterminado: ninguno | Esta opción aparece solo cuando la opción de asignación automática de ayudantes en la configuración general del firewall está deshabilitada. Elige explícitamente los ayudantes de seguimiento de conexión permitidos para el tráfico de zona. |

Zonas: Reenvío entre zonas #

Las opciones de reenvío entre zonas controlan las políticas de reenvío entre la zona editada actualmente y otras zonas.

| Campo | Valor | Descripción |

|---|---|---|

| Permitir reenvío a zonas de destino | zona(s); predeterminado: ninguno | Permite reenviar el tráfico a las zonas de destino especificadas. Las zonas de destino cubren el tráfico reenviado que se origina en esta zona de origen. |

| Permitir reenvío desde zonas de origen | zona(s); predeterminado: ninguno | Permite reenviar el tráfico a las zonas de origen especificadas. Las zonas de origen coinciden con el tráfico reenviado que se origina en otras zonas y que está dirigido a esta zona. |

Reenvío de puertos #

El reenvío de puertos es una forma de redirigir una conexión entrante a otra dirección IP, puerto o la combinación de ambos:

La tabla de reenvío de puertos muestra las reglas de reenvío de puertos configuradas actualmente en el dispositivo.

Agregar nuevo reenvío de puerto #

La sección Agregar nuevo reenvío de puertos se utiliza para agregar rápidamente reglas de reenvío de puertos adicionales. La figura a continuación es un ejemplo de la sección Agregar nuevo reenvío de puerto y la tabla a continuación proporciona información sobre los campos contenidos en esa sección:

| Campo | Valor | Descripción | |

|---|---|---|---|

| Nombre | string; predeterminado: ninguno | Nombre de la regla. Esto se utiliza para facilitar la gestión. | |

| puerto externo | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: ninguno | El número de puerto al que se conectarán los hosts. | |

| Dirección IP interna | ip; predeterminado: ninguno | La dirección IP a la que se redirigirá la conexión entrante. | |

| Puerto interno | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: ninguno | El número de puerto al que se redirigirá la conexión entrante. |

Configuración de reenvío de puertos #

Si bien la sección Nuevo reenvío de puertos brinda la posibilidad de agregar reglas de reenvío de puertos rápidamente, no contiene todas las opciones de configuración posibles para personalizar una regla. Para crear una regla más complicada, agregue una usando la sección Nuevo reenvío de puerto y haga clic en el botón que parece un lápiz al lado:

Será redirigido a la página de configuración de esa regla:

| Campo | Valor | Descripción | |

|---|---|---|---|

| Habilitar | off| on ; predeterminado: activado | Activa o desactiva la regla | |

| Nombre | string; predeterminado: ninguno | Nombre de la regla. Esto se utiliza para facilitar la gestión. | |

| Protocolo | TCP+UDP | TCP | UDP | Otro; predeterminado: TCP+UDP | Especifica a qué protocolos se debe aplicar la regla. | |

| Zona de origen | nombre de la zona del firewall ; predeterminado: WAN | La zona a la que se conectará el tercero. (Lo mismo que “Zona externa” en la sección Nuevo reenvío de puerto). | |

| Dirección MAC de origen | Mac; predeterminado: none | Dirección MAC de los hosts de conexión. La regla se aplicará solo a los hosts que coincidan con las direcciones MAC especificadas en este campo. Déjelo en blanco para que la regla omita la coincidencia de direcciones MAC. | |

| Dirección IP origen | ip | ip/máscara de red; predeterminado: any | Dirección IP o segmento de red utilizado por los hosts de conexión. La regla se aplicará solo a los hosts que se conecten desde las direcciones IP especificadas en este campo. Para especificar un segmento de red en lugar de una dirección IP, agregue una barra inclinada seguida de la longitud de la máscara de red después de la indicación de red (por ejemplo, 10.0.0.0/8 ). | |

| Puerto de origen | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Número(s) de puerto utilizados por el host de conexión. La regla hará coincidir el puerto de origen utilizado por el host de conexión con los números de puerto especificados en este campo. Déjelo en blanco para que la regla omita la coincidencia del puerto de origen. | |

| Dirección IP externa | ip | ip/máscara de red; predeterminado: any | Dirección IP o segmento de red al que se conectarán los hosts. La regla se aplicará solo a los hosts que se conecten a las direcciones IP especificadas en este campo. Para especificar una subred en lugar de una IP, agregue una barra inclinada seguida de la longitud de la máscara de red después de la indicación de red (por ejemplo, 10.0.0.0/8 ). | |

| puerto externo | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Número(s) de puerto al que se conectarán los hosts. La regla se aplicará solo a los hosts que se conecten a los números de puerto especificados en este campo. Déjelo en blanco para que la regla omita la coincidencia de puertos externos. | |

| zona interna | nombre de la zona del cortafuegos; predeterminado: lan | La zona a la que se redirigirá la conexión entrante. | |

| Dirección IP interna | ip; predeterminado: none | La dirección IP a la que se redirigirá la conexión entrante. | |

| Puerto interno | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | El número de puerto al que se redirigirá la conexión entrante. | |

| Habilitar el bucle invertido de NAT | off| on ; predeterminado: activado | El loopback de NAT, también conocido como reflejo de NAT, también conocido como hairpinning de NAT, es un método para acceder a un servidor interno mediante una IP pública. El bucle invertido de NAT permite que su red local (es decir, detrás de su dispositivo NAT) se conecte a una dirección IP orientada hacia adelante de una máquina que también está en su red local. | |

| Argumentos adicionales | string; predeterminado: none | Agrega opciones adicionales de iptables a la regla. |

Normas de tráfico #

La pestaña Traffic rules se usa para establecer reglas de firewall que filtran el tráfico que se mueve a través del dispositivo. La siguiente figura es un ejemplo de la tabla de reglas de tráfico:

Configuración de reglas de tráfico #

Para comenzar a editar una regla de tráfico, haga clic en el botón que parece un lápiz al lado:

Será redirigido a la página de configuración de esa regla:

| Campo | Valor | Descripción | |

|---|---|---|---|

| Enable | off | on; predeterminado on | Activa o desactiva la regla. | |

| Name | string; predeterminado none | Nombre de la regla. Esto se utiliza para facilitar la gestión. | |

| Restrict to address family | IPv4 e IPv6 | Solo IPv4 | solo IPv6; predeterminado: IPv4 e IPv6 | Familia de direcciones IP a la que se aplicará la regla. | |

| Protocol | TCP+UDP | TCP | UDP | ICMP | — personalizado –; predeterminado: TCP+UDP | Especifica a qué protocolos se debe aplicar la regla. | |

| Match ICMP type | — Personalizado — | Cualquiera | tipo ICMP; predeterminado: ninguno | Permite hacer coincidir tipos específicos de ICMP. | |

| Zona de origen | nombre de la zona del cortafuegos; predeterminado: wan | La zona a la que se conectará el tercero. | |

| Dirección MAC de origen | Mac; predeterminado: none | Dirección(es) MAC de los hosts que se conectan. La regla se aplicará solo a los hosts que coincidan con las direcciones MAC especificadas en este campo. Déjelo en blanco para que la regla omita la coincidencia de direcciones MAC. | |

| Dirección de enviio | ip | ip/máscara de red; predeterminado: any | Dirección IP o segmento de red utilizado por los hosts de conexión. La regla se aplicará solo a los hosts que se conecten desde las direcciones IP especificadas en este campo. Para especificar un segmento de red en lugar de una dirección IP, agregue una barra inclinada seguida de la longitud de la máscara de red después de la indicación de red (por ejemplo, 10.0.0.0/8 ). | |

| Puerto de origen | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Número(s) de puerto utilizados por el host de conexión. La regla hará coincidir el puerto de origen utilizado por el host de conexión con los números de puerto especificados en este campo. Déjelo en blanco para que la regla omita la coincidencia del puerto de origen. | |

| Zona de destino | zona de cortafuegos; predeterminado: Dispositivo (entrada) | Zona de destino de la conexión entrante. | |

| Dirección de destino | ip | ip/máscara de red; predeterminado: any | Dirección IP de Tagert o segmento de red de la conexión entrante. | |

| Puerto de destino | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Puerto Tagert o rango de puertos de la conexión entrante. | |

| Acción | Drop| Accept | Reject | Don’t track; predeterminado: Accept | Acción que se debe realizar cuando un paquete cumple las condiciones de la regla.Drop : el paquete se detiene y se elimina. Accept: el paquete puede continuar con la siguiente cadena. Reject: el paquete se detiene, se elimina y, a diferencia de Descartar, se envía un paquete ICMP que contiene un mensaje de rechazo a la fuente de donde provino el paquete descartado. Don’t track : el paquete ya no se rastrea a medida que avanza. | |

| Argumentos adicionales | cuerda; predeterminado: none | Agrega opciones adicionales de .iptables a la regla. | |

| Días de la semana | días de la semana [Domingo..Sábado]; predeterminado: none | Especifica en qué días de la semana es válida la regla. | |

| dias del mes | días del mes [1..31]; predeterminado: none | Especifica en qué días del mes es válida la regla. | |

| Hora de inicio (hh:mm:ss) | tiempo [0..23:0..59:0..59]; predeterminado: none | Indica el comienzo del período de tiempo durante el cual la regla es válida. | |

| Hora de parada (hh:mm:ss) | tiempo [0..23:0..59:0..59]; predeterminado: none | Indica el final del período de tiempo durante el cual la regla es válida. | |

| Fecha de inicio (aaaa-mm-dd) | fecha [0000..9999:1..12:1..31]; predeterminado: none | Indica el primer día de la fecha del período durante el cual la regla es válida. | |

| Fecha de finalización (aaaa-mm-dd) | fecha [0000..9999:1..12:1..31]; predeterminado: none | Indica el último día de la fecha del período durante el cual la regla es válida. | |

| Hora en UTC | off | on; predeterminado: no | Especifica si el dispositivo debe usar la hora UTC. Si está deshabilitado, se utilizará la zona horaria especificada en la página Services → NTP . |

Puertos abiertos en el enrutador #

En la sección Add new instance , seleccione Open ports on router . Esto proporciona una forma rápida de establecer reglas simples que permitan el tráfico en puertos específicos del dispositivo. La siguiente figura es un ejemplo de la sección Abrir puertos en el dispositivo y la siguiente tabla proporciona información sobre los campos contenidos en esa sección:

| Campo | Valor | Descripción |

|---|---|---|

| Nombre | cuerda; predeterminado: none | El nombre de la regla. Esto se utiliza para facilitar la gestión. El campo de nombre se rellena automáticamente cuando se especifican los números de puerto, a menos que el usuario haya especificado el nombre de antemano. |

| Protocolo | TCP+UDP | TCP | UDP | Otro; predeterminado: TCP+UDP | Especifica a qué protocolos se debe aplicar la regla. |

| puerto externo | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Especifica qué puerto(s) deben abrirse. |

Agregar nueva regla de reenvío #

En la sección Add new instance, seleccione Add new forward rule. Esto se usa para crear reglas de firewall que controlan el tráfico en la cadena FORWARD. La figura a continuación es un ejemplo de la sección Agregar nueva regla de reenvío y la tabla a continuación proporciona información sobre los campos contenidos en esa sección:

| Campo | Valor | Descripción |

|---|---|---|

| Nombre | string; predeterminado: none | El nombre de la regla. Esto se utiliza para facilitar la gestión. |

| Zona de origen | zona de cortafuegos; predeterminado: wan | La zona desde la que se ha originado el tráfico. |

| Zona de destino | zona de cortafuegos; predeterminado: lan | La zona a la que se reenviará el tráfico. |

| Agregar | – (botón interactivo) | Crea la regla y lo redirige a la página de configuración de la regla |

Reglas NAT #

La traducción de direcciones de red ( NAT ) es un método para modificar la dirección de origen/destino y/o la información del puerto en el encabezado IP de un paquete.

Fuente NAT #

Source NAT ( SNAT ) es una forma de enmascaramiento que se utiliza para cambiar la dirección de origen y/o el número de puerto de un paquete a un valor estático definido por el usuario. SNAT se realiza en la cadena POSTROUTING, justo antes de que un paquete abandone el dispositivo.

La sección Source NAT muestra las reglas SNAT existentes actualmente.

Agregar nueva fuente NAT #

La sección Add New Source NAT de origen nuevo se utiliza para crear nuevas reglas de NAT de origen.

| Campo | Valor | Descripción |

|---|---|---|

| Nombre | string; predeterminado: none | El nombre de la regla. Se utiliza solo para facilitar la gestión. |

| Zona de origen | zona de cortafuegos; predeterminado: no | Coincide con el tráfico originado en la zona especificada. |

| Zona de destino | zona de cortafuegos; predeterminado: wan | Coincide con el tráfico destinado a la zona especificada. |

| A IP de origen | ip | no reescribir; predeterminado: none | Cambia la dirección IP de origen en el encabezado del paquete al valor especificado en este campo. |

| Al puerto de origen | entero [0..65335] | no reescribir; predeterminado: none | Cambia el puerto de origen en el encabezado del paquete al valor especificado en este campo. |

| Agregar | – (botón interactivo) | Crea la regla de acuerdo con el parámetro dado y lo redirige a la página de configuración de la regla. |

Configuración NAT de origen #

Para comenzar a editar una regla de tráfico, haga clic en el botón que parece un lápiz al lado:

Será redirigido a la página de configuración de esa regla:

| Campo | Valor | Descripción | |

|---|---|---|---|

| Habilitar | off | on; predeterminado on | Activa o desactiva la regla. | |

| Nombre | string; predeterminado none | Nombre de la regla. Esto se utiliza para facilitar la gestión. | |

| Protocolo | Todos los protocolos | TCP+UDP | TCP | UDP | ICMP | — personalizado –; predeterminado: All protocols | Especifica a qué protocolos se debe aplicar la regla. | |

| Zona de origen | zona de cortafuegos; predeterminado: lan | Coincide con el tráfico originado en la zona especificada. | |

| Dirección IP origen | ip | ip/máscara de red; predeterminado: any | El tráfico matemático se originó a partir de una dirección IP o un segmento de red especificado. | |

| Puerto de origen | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | El tráfico matemático se originó en el número de puerto especificado. | |

| Zona de destino | zona de cortafuegos; predeterminado: wan | Coincide con el tráfico destinado a la zona especificada. | |

| Dirección IP de destino | ip | ip/máscara de red; predeterminado: any | Coincide con el tráfico destinado a la dirección IP o segmento de red especificado. | |

| Puerto de destino | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Coincide con el tráfico destinado al número de puerto especificado. | |

| dirección SNAT | ip; predeterminado: none | Cambia la dirección IP de origen del paquete de tráfico coincidente al valor especificado en este campo. | |

| puerto SNAT | entero [0..65535] | rango de enteros [0..65534] – [1..65535]; predeterminado: none | Cambia el número de puerto de origen del paquete de tráfico coincidente al valor especificado en este campo. | |

| Argumentos adicionales | cuerda; predeterminado: none | Agrega opciones adicionales de .iptables a la regla. | |

| Días de la semana | días de la semana [Domingo..Sábado]; predeterminado: none | Especifica en qué días de la semana es válida la regla. | |

| dias del mes | días del mes [1..31]; predeterminado: none | Especifica en qué días del mes es válida la regla. | |

| Hora de inicio (hh:mm:ss) | tiempo [0..23:0..59:0..59]; predeterminado: none | Indica el comienzo del período de tiempo durante el cual la regla es válida. | |

| Hora de parada (hh:mm:ss) | tiempo [0..23:0..59:0..59]; predeterminado: none | Indica el final del período de tiempo durante el cual la regla es válida. | |

| Fecha de inicio (aaaa-mm-dd) | fecha [0000..9999:1..12:1..31]; predeterminado: none | Indica el primer día de la fecha del período durante el cual la regla es válida. | |

| Fecha de finalización (aaaa-mm-dd) | fecha [0000..9999:1..12:1..31]; predeterminado: none | Indica el último día de la fecha del período durante el cual la regla es válida. | |

| Hora en UTC | off | on; predeterminado: on | Especifica si el dispositivo debe usar la hora UTC. Si está deshabilitado, se utilizará la zona horaria especificada en la página Servicios → NTP . |

Prevención de ataques #

La pestaña del menú Attack Prevention de ataques brinda la posibilidad de configurar protecciones contra ciertos tipos de ataques en línea.

Protección contra inundaciones SYN #

SYN Flood Protection le permite protegerse de los ataques que explotan parte del protocolo de enlace TCP normal de tres vías para consumir recursos en el servidor de destino y hacer que no responda. Esencialmente, con SYN flood DDOS, el delincuente envía solicitudes de conexión TCP más rápido de lo que la máquina objetivo puede procesarlas, lo que provoca una saturación excesiva de la red.

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar la protección contra inundaciones SYN | off | on; predeterminado: activado | Activa o desactiva la regla. |

| Tasa de inundación SYN | entero; predeterminado: 5 | Establezca un límite de velocidad (paquetes por segundo) para los paquetes SYN por encima del cual el tráfico se considera inundadob |

| Ráfaga de inundación SYN | entero; predeterminado: 10 | Establece el límite de ráfaga para los paquetes SYN por encima del cual el tráfico se considera desbordado si supera el ratbe permitido |

| Cookies TCP SYN | off | on; predeterminado: desactivado | Habilita el uso de cookies SYN (opciones particulares de números de secuencia TCP iniciales por parte de los servidores TCP) |

Solicitudes ICMP remotas #

Algunos atacantes utilizan ICMP echo request dirigidos a direcciones de difusión IP desde ubicaciones remotas para generar ataques de denegación de servicio. Puede configurar algunas restricciones personalizadas para ayudar a proteger su enrutador de las ráfagas ICMP.

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar solicitudes ICMP | off | on; predeterminado: activado | Activa o desactiva la regla. |

| Habilitar límite ICMP | off | en ; predeterminado: desactivado | Activa o desactiva el límite de solicitud de eco ICMP en el período seleccionado. |

| Período límite | Segundo | Minuto | Hora | Día; predeterminado: Segundo | Duración del período para hacer coincidir las condiciones de la regla. |

| Límite | entero; predeterminado: 5 | Número máximo de solicitudes de eco ICMP durante el período. |

| Límite de ráfaga | entero; predeterminado: 10 | Indica la ráfaga máxima antes de que se active el límite anterior. |

Prevención de ataques SSH #

Esta protección previene ataques SSH al limitar las conexiones en un período definido.

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar límite de SSH | off | on; predeterminado: desactivado | Activa o desactiva la regla. |

| Período límite | Segundo | Minuto | Hora | Día; predeterminado: Segundo | Duración del período para hacer coincidir las condiciones de la regla. |

| Límite | entero; predeterminado: 5 | Máximo de conexiones SSH durante el período establecido |

| Límite de ráfaga | entero; predeterminado: 10 | Indica la ráfaga máxima antes de que se active el límite anterior. |

Prevención de ataques HTTP #

Un ataque HTTP envía un encabezado HTTP completo y legítimo, que incluye un campo ‘Content-Length’ para especificar el tamaño del cuerpo del mensaje a seguir. Sin embargo, el atacante luego procede a enviar el cuerpo del mensaje real a una velocidad extremadamente lenta (por ejemplo, 1 byte/100 segundos). Debido a que todo el mensaje es correcto y está completo, el servidor de destino intentará obedecer el campo ‘Content-Length’ en el encabezado y espera a que se transmita todo el cuerpo del mensaje, lo que lo ralentiza.

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar límite HTTP | off | on; predeterminado: desactivado | Activa o desactiva la regla. |

| Período límite | Segundo | Minuto | Hora | Día; predeterminado: Segundo | Duración del período para hacer coincidir las condiciones de la regla. |

| Límite | entero; predeterminado: 5 | Conexiones HTTP máximas durante el período establecido<./td> |

| Límite de ráfaga | entero; predeterminado: 10 | Indica la ráfaga máxima antes de que se active el límite anterior. |

Prevención de ataques HTTPS #

Esta sección le permite habilitar la protección contra ataques HTTPS , también conocidos como ataques “man-in-the-middle” (MITM).

En criptografía y seguridad informática, un ataque man-in-the-middle (MITM) es un ataque en el que el perpetrador transmite en secreto y posiblemente altera la comunicación entre dos partes que creen que se están comunicando directamente entre sí. Un ejemplo de ataques man-in-the-middle es la escucha activa, en la que el atacante establece conexiones independientes con las víctimas y transmite mensajes entre ellas para hacerles creer que están hablando directamente entre sí a través de una conexión privada, cuando en realidad el toda la conversación es controlada por el atacante.

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar límite de HTTPS | off | on; predeterminado: desactivado | Activa o desactiva la regla. |

| Período límite | Segundo | Minuto | Hora | Día; predeterminado: Segundo | Duración del período para hacer coincidir las condiciones de la regla. |

| Límite | entero; predeterminado: 5 | Máximo de conexiones HTTPS durante el período establecido. |

| Límite de ráfaga | entero; predeterminado: 10 | Indica el número máximo de ráfagas antes de que se active el límite anterior. |

Exploración de puertos #

Los ataques de escaneo de puertos escanean cuáles de los puertos del host objetivo están abiertos. Los puertos de red son los puntos de entrada a una máquina que está conectada a Internet. Un servicio que escucha en un puerto puede recibir datos de una aplicación cliente, procesarlos y enviar una respuesta. En ocasiones, los clientes maliciosos pueden aprovechar las vulnerabilidades del código del servidor para obtener acceso a datos confidenciales o ejecutar código malicioso en la máquina de forma remota. El escaneo de puertos generalmente se realiza en la fase inicial de una prueba de penetración para descubrir todos los puntos de entrada de la red en el sistema de destino. La sección Escaneo de puertos le brinda la posibilidad de habilitar la protección contra el software de escaneo de puertos. La sección Tipo de defensa brinda la posibilidad de que el usuario habilite protecciones contra ciertos tipos de ataques en línea. Éstos incluyen Ataques SYN-FIN , SYN-RST , X-Mas , FIN scan y NULLflags .

| Campo | Valor | Descripción |

|---|---|---|

| Habilitar | off | on; predeterminado: desactivado | Activa o desactiva la función. |

| Recuento de escaneos | entero [5..65534]; predeterminado: 5 | Cuántos escaneos de puertos antes de bloquear. |

| Intervalo | entero [10..60]; predeterminado: 10 | Intervalo de tiempo en segundos en el que se cuentan los escaneos de puertos. |

| Ataque SYN-FIN | off | on; predeterminado: desactivado | Activa o desactiva la protección contra ataques SYN-FIN. |

| Ataque SYN-RST | off | on; predeterminado: desactivado | Activa o desactiva la protección contra ataques SYN-RST. |

| Ataque de Navidad | off | on; predeterminado: desactivado | Activa o desactiva la protección contra los ataques X-Mas. |

| escaneo FIN | off | on; predeterminado: desactivado | Activa o desactiva la protección contra ataques de exploración FIN. |

| Ataque de banderas NULL | off | on; predeterminado: desactivado | Activa o desactiva la protección contra ataques NULLflags. |